ルーターのログ管理の参照では容量に限りもあるので、Linuxのシスログへ転送する事にしました。

手順

Linux側

Proxmox上で未使用のRocky Linux 9.4の仮想PCがあったので、それを利用しました。

1:ポート514のTCP及びUDPをファイアウォールで解放

2:syslogの設定を変更(/etc/rsyslog.conf)

・local6の出力先のファイルを作成

touch /var/log/rtx.log

・ファシリティのlocal6を/var/log/messagesに出力しないようにlocal6.noneを追記

.info;mail.none;authpriv.none;cron.none;local6.none /var/log/messages

・local6の出力先を追記(前述で作成したファイル)

local6. /var/log/rtx.log

・tcp及びudpの許可を追記

$ModLoad imudp

$UDPServerRun 514

$AllowedSender UDP, 192.168.1.0/24

$ModLoad imtcp

$InputTCPServerRun 514

$AllowedSender TCP, 192.168.1.0/24

・保存してサービスの再起動

systemctl restart rsyslog.service

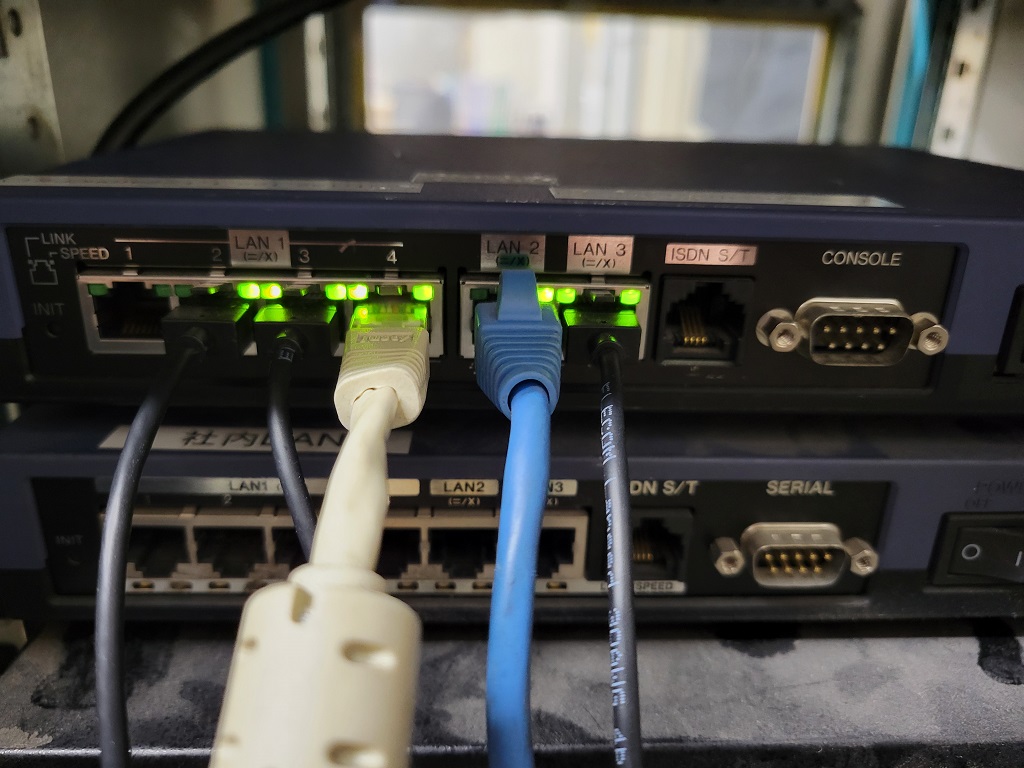

ルーター側

・ルーターにログの転送先であるRocky Linux 9.4のIPアドレス及びファシリティを追記

syslog host 192.168.1.100

syslog facility local6

syslog notice on

syslog info on

まとめ

Linuxへログを転送した事によりログの調査が幅広く分析できるようになりました。

昨今非常に多いと言われているDDos攻撃ですが、案の定今回も溜まったログにポート443によるSYNフラッド攻撃がかなり存在しました。

基本的にrerject分がログに残りますが、場合によってはルールをpass-logに変更する事が必要になるのかもしれません。

少なくとも攻撃によりリソースは消費されている訳で、本当に迷惑な話ですね・・・

昔は大手ばかり狙われていましたが、今は誰でもターゲットになる可能性はあります。

ログ監視やリソース消費には目を光らせましょう。

コメント