はじめに

ESXi6.7U2のwebコンソールログイン時、CVE-2018-3646のワーニングメッセージが表示されていました。

調べてみると以下のような内容です。

投機的実行機能および仮想メモリと物理メモリの間のアドレス変換機能に対するサイドチャネル攻撃により、L1 データキャッシュに存在する情報がゲスト OS から取得される可能性があります。

ゲスト VM から Terminal Fault を発生させ、アウトオブオーダー実行されるコードで物理アドレス上のデータをキャッシュ経由で取得することが可能です。取得可能なデータには、他の VM で使用されているメモリも含まれます。この手法では、L1TF OS/SMM とは異なり、L1 キャッシュにアクセスするために使用する物理アドレスを制御することも可能です。

数年前に、このようなCPUの脆弱性があるのは記憶していたので早急に対策しました。

対策方法

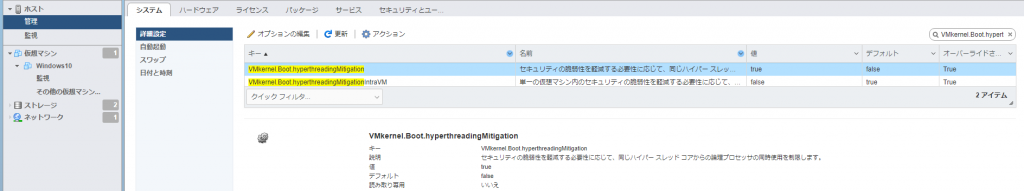

左メニューの管理を選択し、[システム]-[詳細設定]を表示します。

右側の検索窓に【VMkernel.Boot.hyperthreadingMitigation】を入力すると、2行の該当された項目が表示されます。

行を右クリックして[オプションの編集]で値の変更を行います。

この2行それぞれの値は、SCAv1とSCAv2のどちらを選択するかにより設定の組み合わせが決まります。

値はVMwaeナレッジベースを参考にしてください。

設定後は、ホストの再起動を必ず行ってください。

まとめ

今回の対策に限らず様々なソフトウェアやハードウェアの脆弱性対策は、専門の人がいないと簡単に対応できない事もあります。

人がいても対応が追いつかない事も考えられます。

脆弱性がある事に気づかない場合もあります。

脆弱性対策はウィルス対策と同様に対策はもちろん重要なのですが、しっかりとそのような問題が発生した場合や復元する事とセットで考える事が大切だと思います。

コメント